DeviceLock EtherSensor - 基于服务器的网络流量监控和分析

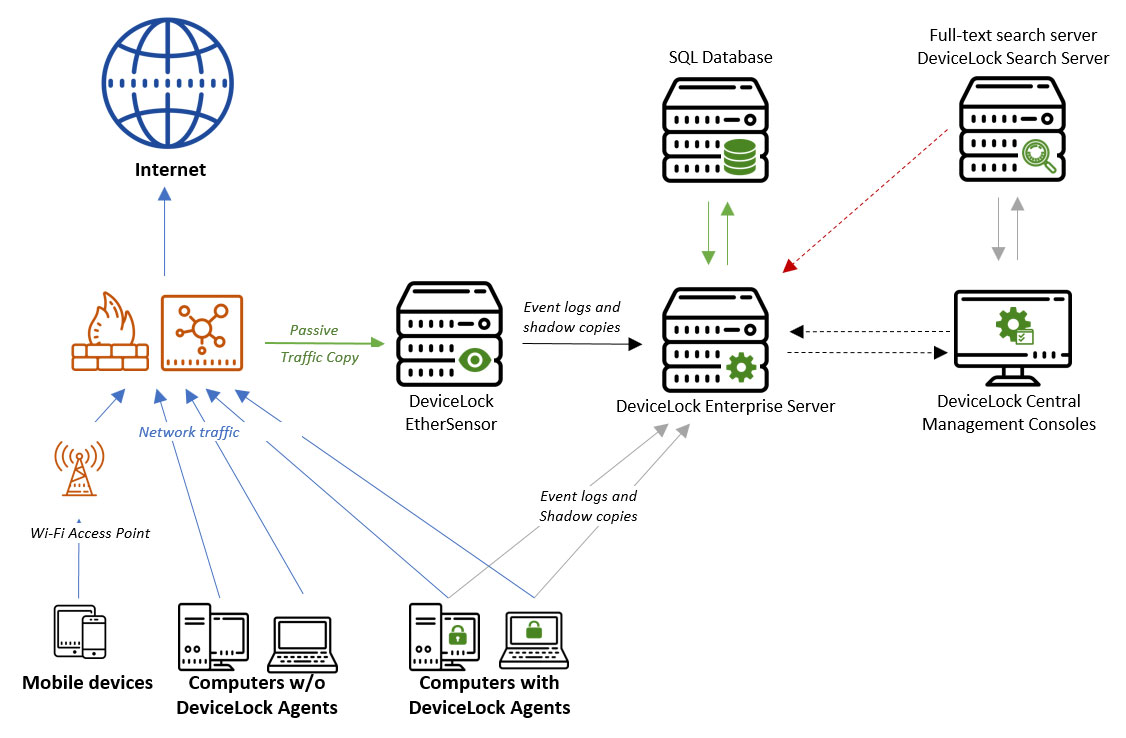

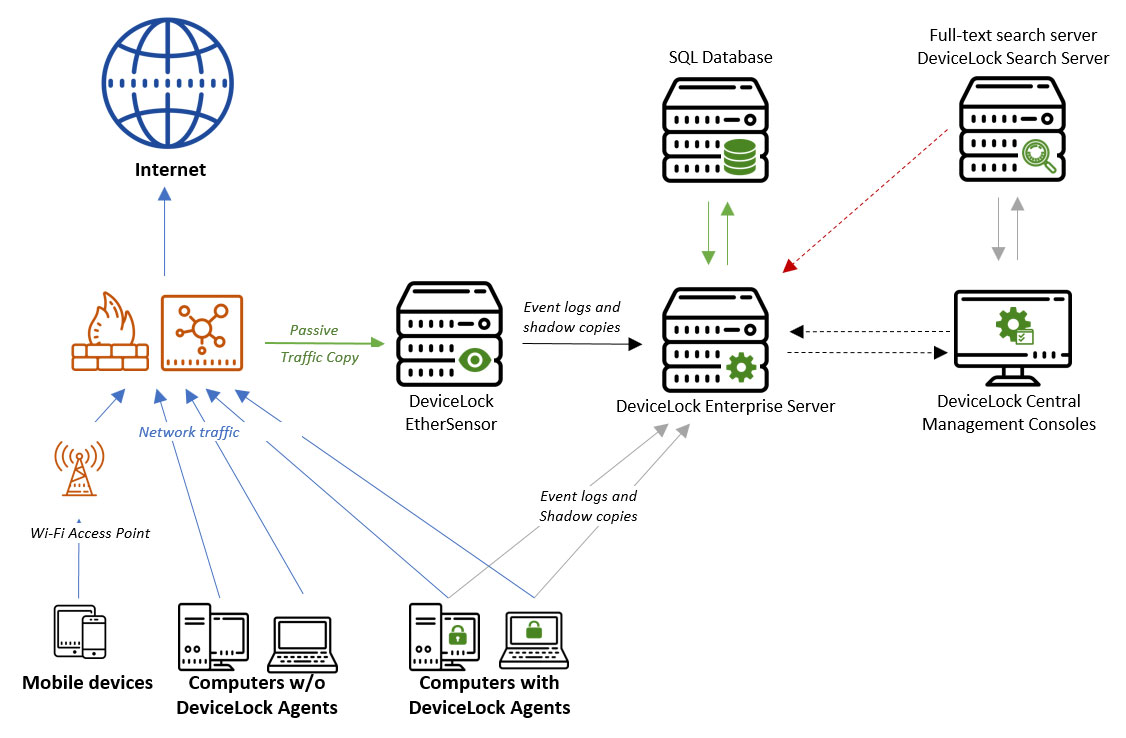

DeviceLock EtherSensor是DeviceLock DLP的可选网络驻留服务器模块,是一种高性能的网络事件和消息提取系统,使组织能够实时实施全面的监视、捕获和分析公司网络流量,目的是重建、筛选和收集传输的应用程序级数据对象(消息、文件、帖子等),它们的元数据以及记录相关事件。 EtherSensor收集的消息、元数据和日志可以传递到DeviceLock DLP的中央日志数据库,也可以传递到任何安全操作中心子系统,包括SIEM、eDiscovery、UEBA等。DeviceLock EtherSensor在专用或虚拟Windows服务器上运行时,支持20 Gbps +通道中的流式流量处理。 EtherSensor仅占用较小的服务器空间,同时通过所需级别的网络通信监控确保最小的资源消耗。

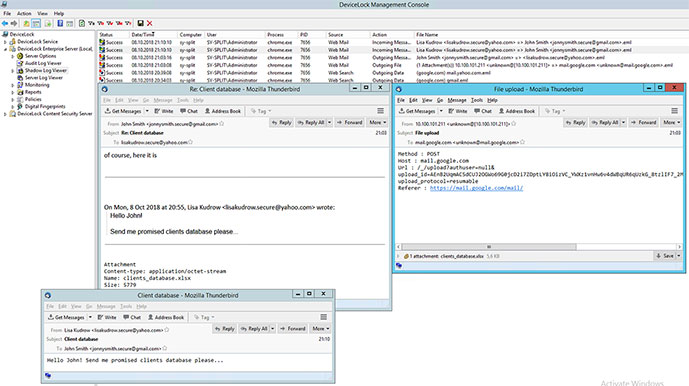

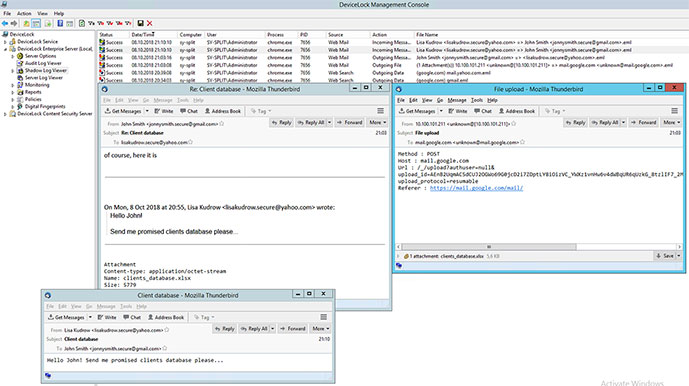

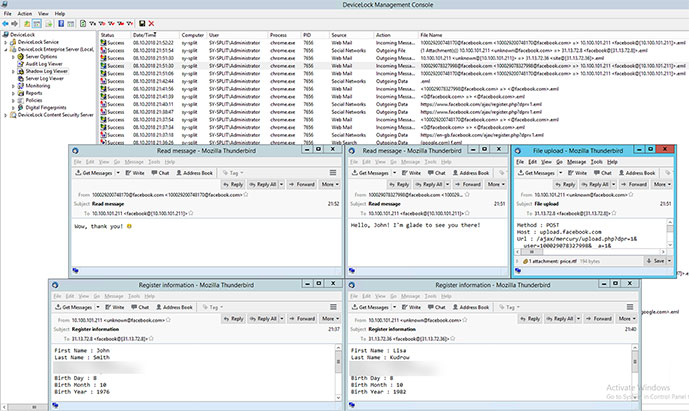

通过在服务器模式下利用公司网络流量,DeviceLock EtherSensor可以捕获和记录网络事件,以及在不涉及DeviceLock Agent的情况下重建和收集数千种Internet服务的消息和文件,从而通过电子邮件、Webmail、社交网络、即时通讯工具、求职服务、博客和论坛监视内部和外部数据交换。公司用户通过HTTP和FTP协议传输的文件以及上传到云存储的文件也可以被捕获和记录。 收集的事件和数据存储在DeviceLock DLP中央日志数据库中以进行进一步的分析,其中包括使用DLP Suite的DeviceLock搜索服务器组件进行索引和全文搜索。

Hybrid DeviceLock DLP解决方案的优势

结合使用DeviceLock Agents,可在其主机上执行全功能的预防性DLP控件,并与驻留在网络中的DeviceLock EtherSensor结合使用,该设备可监视、捕获和分析公司办公室中的所有流量,使组织能够实现有效的混合DLP解决方案,以下是其他好处:

通过在服务器模式下利用公司网络流量,DeviceLock EtherSensor可以捕获和记录网络事件,以及在不涉及DeviceLock Agent的情况下重建和收集数千种Internet服务的消息和文件,从而通过电子邮件、Webmail、社交网络、即时通讯工具、求职服务、博客和论坛监视内部和外部数据交换。公司用户通过HTTP和FTP协议传输的文件以及上传到云存储的文件也可以被捕获和记录。 收集的事件和数据存储在DeviceLock DLP中央日志数据库中以进行进一步的分析,其中包括使用DLP Suite的DeviceLock搜索服务器组件进行索引和全文搜索。

Hybrid DeviceLock DLP解决方案的优势

结合使用DeviceLock Agents,可在其主机上执行全功能的预防性DLP控件,并与驻留在网络中的DeviceLock EtherSensor结合使用,该设备可监视、捕获和分析公司办公室中的所有流量,使组织能够实现有效的混合DLP解决方案,以下是其他好处:

-

端点代理程序和网络驻留服务器这两个互补的DLP体系结构的组合,使IT安全部门可以设计和实施更灵活的DLP策略,并具有针对各种数据泄漏预防用例场景的额外检测和保护选项。 反过来,这种双层保护优化了对公司动态数据的网络DLP控制,并提高了基于DeviceLock DLP的解决方案的性能和可靠性。

-

混合DeviceLock DLP解决方案解决了单纯基于端点的DLP系统的固有局限性-无法监视、分析和记录公司网络内使用的那些不受管理的计算机和移动设备的网络流量,而原本的端点DLP代理则无法对其进行保护。

-

同时,混合DLP体系结构通过动态拆分端点和网络驻留DLP组件之间的CPU密集型流量监视以及不同网络协议和服务的数据提取,来减少个人计算机上的计算负荷。例如,当主机计算机连接到公司网络内部时,DeviceLock Agent可以自动从其脱机DLP策略切换为联机DLP策略的能力,还可以动态地将监视和记录此计算机的网络通信负载从其驻留的DeviceLock Agent切换到DeviceLock 网络中安装了EtherSensor。

-

由端点DLP代理和网络DLP服务器捕获的来自网络通信的事件和数据填充的统一中央审计和影子日志数据库允许审查更多的数据泄漏通道,并检测、跟踪和缓解更大范围的公司数据安全策略违规。

DeviceLock EtherSensor的工作方式

DeviceLock EtherSensor执行以下三个主要任务:

-

从多个网络接口或PCAP文件中被动拦截(捕获)原始数据链路层(L2)网络流量,而数据包的丢失率为零。 此过程不涉及DeviceLock Agents。

-

分析在L2-L7 OSI模型级别捕获的流量,提取应用程序级别的对象(消息、文件、元数据、事件等),并根据可从中央管理控制台配置的策略筛选它们。筛选策略可以包括上下文控制(用于网络级参数、对象大小和类型、数据流方向等)和内容感知规则(用于数据和元数据,例如消息、文件、表单、帖子、主题、文件名等)。

-

将已处理的数据和事件日志存储在DeviceLock Enterprise Server数据库中。

DeviceLock EtherSensor数据源:

- 来自网路分流器或活动网络设备的以太网端口的网络流量,其中配置了来自特定端口的网络流量副本(镜像、rx和tx数据包)。 以同样的方式,当将解密的SSL / TLS流量的副本发送到DeviceLock EtherSensor的网络接口时,DeviceLock EtherSensor可以从SSLSplitter和下一代防火墙(例如Palo Alto Networks,FortiGate)等各种外部来源接收网络流量。

- 通过ICAP协议从能够解密HTTPS或FTPS会话的外部代理服务器(例如SQUID、Blue Coat proxy SG、Cisco WSA、Webwasher、FortiGate、Entensys UserGate等)接收到的纯HTTP和FTP流量。

- PCAP文件可用于处理以pcapng和tcpdump / libpcap格式存储到本地目录的流量。

- DeviceLock EtherSensor可以复制本地和远程Lotus Notes Transaction Log库中的数据,以便监视、重构和分析Lotus Notes系统中的消息。同时,可以实时捕获和处理未加密的Lotus Notes流量,以提取Lotus Notes事件,消息,日历事件等。

- 具有Edge角色的Microsoft Lync (Microsoft Skype for Business)服务器的自定义插件可以使用ICAP协议将Lync消息复制到DeviceLock EtherSensor进行监视、捕获和处理。

DeviceLock EtherSensor的基本功能是它不会干扰被监控网络的流量传输。 EtherSensor被动捕获流量,因此它不会以任何方式影响网络基础架构。其正常操作的唯一要求是允许使用镜像端口或网络嗅探器访问网络流量。 DeviceLock EtherSensor独立于DeviceLock Agents

工作,可确保对高达20 Gbps带宽的网络流量进行全面监视,同时检测并提取数千个Internet服务中的数据。 为了进一步减少处理费用,可以通过内置的Berkeley Packet Filter模块对从网络接口和PCAP文件捕获的原始流量数据进行预筛选,以排除“垃圾”流量和不需要的数据,以进行进一步的分析。

由DeviceLock EtherSensor控制的网络通信

DeviceLock EtherSensor监视、捕获原始流量并从以下网络通信中提取应用程序级数据:

DeviceLock EtherSensor的基本功能是它不会干扰被监控网络的流量传输。 EtherSensor被动捕获流量,因此它不会以任何方式影响网络基础架构。其正常操作的唯一要求是允许使用镜像端口或网络嗅探器访问网络流量。 DeviceLock EtherSensor独立于DeviceLock Agents

工作,可确保对高达20 Gbps带宽的网络流量进行全面监视,同时检测并提取数千个Internet服务中的数据。 为了进一步减少处理费用,可以通过内置的Berkeley Packet Filter模块对从网络接口和PCAP文件捕获的原始流量数据进行预筛选,以排除“垃圾”流量和不需要的数据,以进行进一步的分析。

由DeviceLock EtherSensor控制的网络通信

DeviceLock EtherSensor监视、捕获原始流量并从以下网络通信中提取应用程序级数据:

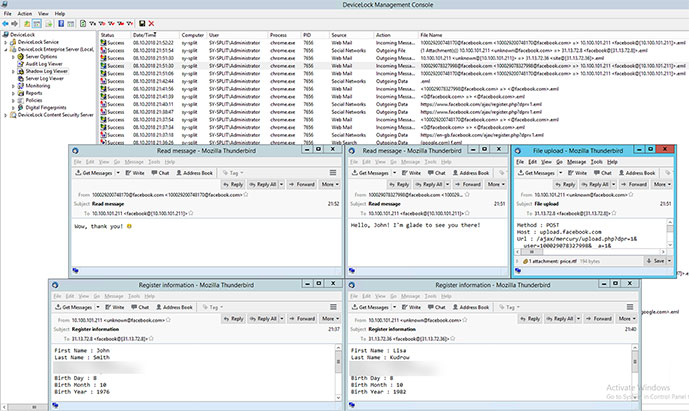

社交媒体: 来自社交媒体通信的各种数据(身份验证凭证,文本消息,评论等): 社交网络包括Facebook, Instagram, Twitter, LinkedIn, MySpace, Blogger.com, LiveJournal.com, VK.com, etc.; phpbb-, ipb-, vbulletin-和基于mybb的论坛; SMS/MMS基于Web的消息服务(包括500多个域)。

电子邮件: 通过SMTP,POP3和IMAP4协议传输的电子邮件和附件。

网页邮件:来自以下网页邮件服务的传出和传入邮件和附件:Gmail,Yahoo Mail,Hotmail(Outlook.com),Mail.ru等(超过40个域),以及所有基于SquirrelMail核心的服务。

IBM (Lotus)Notes:Lotus Notes事件和数据,包括消息和附件,日历事件等。对于加密的通信,将从Lotus Notes Transaction Log中提取消息。 这些方法不会影响Lotus Notes的操作。

即时消息: 通过即时消息服务通过Skype(包括MS Lync / Skype for Business),XMPP / Jabber,IRC,MSN,Yahoo和OSCAR协议发送和接收的消息和文件。

文件传输:通过HTTP,FTP,SMB / CIFS和WebDAV协议传输的文件。

通过在服务器模式下利用公司网络流量,DeviceLock EtherSensor可以捕获和记录网络事件,以及在不涉及DeviceLock Agent的情况下重建和收集数千种Internet服务的消息和文件,从而通过电子邮件、Webmail、社交网络、即时通讯工具、求职服务、博客和论坛监视内部和外部数据交换。公司用户通过HTTP和FTP协议传输的文件以及上传到云存储的文件也可以被捕获和记录。 收集的事件和数据存储在DeviceLock DLP中央日志数据库中以进行进一步的分析,其中包括使用DLP Suite的DeviceLock搜索服务器组件进行索引和全文搜索。

Hybrid DeviceLock DLP解决方案的优势

结合使用DeviceLock Agents,可在其主机上执行全功能的预防性DLP控件,并与驻留在网络中的DeviceLock EtherSensor结合使用,该设备可监视、捕获和分析公司办公室中的所有流量,使组织能够实现有效的混合DLP解决方案,以下是其他好处:

通过在服务器模式下利用公司网络流量,DeviceLock EtherSensor可以捕获和记录网络事件,以及在不涉及DeviceLock Agent的情况下重建和收集数千种Internet服务的消息和文件,从而通过电子邮件、Webmail、社交网络、即时通讯工具、求职服务、博客和论坛监视内部和外部数据交换。公司用户通过HTTP和FTP协议传输的文件以及上传到云存储的文件也可以被捕获和记录。 收集的事件和数据存储在DeviceLock DLP中央日志数据库中以进行进一步的分析,其中包括使用DLP Suite的DeviceLock搜索服务器组件进行索引和全文搜索。

Hybrid DeviceLock DLP解决方案的优势

结合使用DeviceLock Agents,可在其主机上执行全功能的预防性DLP控件,并与驻留在网络中的DeviceLock EtherSensor结合使用,该设备可监视、捕获和分析公司办公室中的所有流量,使组织能够实现有效的混合DLP解决方案,以下是其他好处:

DeviceLock EtherSensor的基本功能是它不会干扰被监控网络的流量传输。 EtherSensor被动捕获流量,因此它不会以任何方式影响网络基础架构。其正常操作的唯一要求是允许使用镜像端口或网络嗅探器访问网络流量。 DeviceLock EtherSensor独立于DeviceLock Agents

工作,可确保对高达20 Gbps带宽的网络流量进行全面监视,同时检测并提取数千个Internet服务中的数据。 为了进一步减少处理费用,可以通过内置的Berkeley Packet Filter模块对从网络接口和PCAP文件捕获的原始流量数据进行预筛选,以排除“垃圾”流量和不需要的数据,以进行进一步的分析。

由DeviceLock EtherSensor控制的网络通信

DeviceLock EtherSensor监视、捕获原始流量并从以下网络通信中提取应用程序级数据:

DeviceLock EtherSensor的基本功能是它不会干扰被监控网络的流量传输。 EtherSensor被动捕获流量,因此它不会以任何方式影响网络基础架构。其正常操作的唯一要求是允许使用镜像端口或网络嗅探器访问网络流量。 DeviceLock EtherSensor独立于DeviceLock Agents

工作,可确保对高达20 Gbps带宽的网络流量进行全面监视,同时检测并提取数千个Internet服务中的数据。 为了进一步减少处理费用,可以通过内置的Berkeley Packet Filter模块对从网络接口和PCAP文件捕获的原始流量数据进行预筛选,以排除“垃圾”流量和不需要的数据,以进行进一步的分析。

由DeviceLock EtherSensor控制的网络通信

DeviceLock EtherSensor监视、捕获原始流量并从以下网络通信中提取应用程序级数据: